Cloud Public Openstack – Flexible Engine

Key Management Service (KMS)

Description

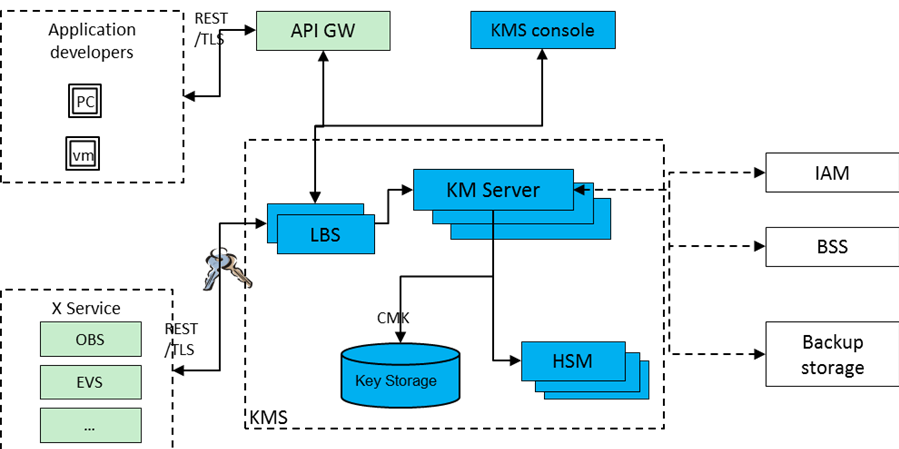

Key Management Service (KMS) assure la gestion des clés, s’intègre à OBS ou EVS dans la plate-forme cloud et utilise un algorithme de mot de passe standard international pour protéger les données des locataires grâce au cryptage. Ce faisant, tout accès illégal est empêché et la sécurité des données du tenant est assurée. Les tenants peuvent créer, gérer et utiliser leurs propres clés via l’interface de la console KMS ou l’API REST KMS. KMS ne gère que la clé principale du tenant (la clé de données n’est pas incluse), y compris la création, l’interrogation, l’activation, la désactivation, la pré-suppression et la restauration. La clé de données est chiffrée avec la clé principale du tenant.

Lorsque les utilisateurs utilisent le service de chiffrement sur la plate-forme cloud pour la première fois, la plate-forme crée automatiquement la clé principale par défaut d’un tenant, différents tenants ont des clés principales par défaut différentes. Si les utilisateurs souhaitent créer eux-mêmes des clés principales supplémentaires afin de pouvoir contrôler plus précisément l’étendue de la protection du chiffrement des données qu’avec une seule clé principale, ils peuvent accéder à la console de gestion des clés pour effectuer des opérations de gestion sur des clés personnalisées. Les opérations comprennent la génération, l’activation et la désactivation, la réservation et la suppression et l’interrogation de l’état. Lorsque les utilisateurs utilisent la fonction de cryptage (le cryptage sur le serveur est choisi lorsque OBS est utilisé pour télécharger des données) après avoir utilisé la console pour créer une clé, ils peuvent afficher et sélectionner la clé principale des données actuelles protégées par cryptage dans la liste déroulante des clés.

La plate-forme cloud utilise le module de sécurité matérielle (HSM) fourni par des fournisseurs de périphériques de mot de passe professionnels tiers comme clés racines pour KMS et le système de chiffrement des données du tenant. La clé système KMS est protégée par le cryptage HSM. Cependant, la sécurité de la clé interne du HSM est protégée en fonction du mécanisme de protection matérielle du HSM.

Fonctionnalités

KMS fournit les fonctionnalités suivantes :

- Console de gestion des clés Web

- Gestion centralisée des clés

- Contrôle des autorisations d’accès par clé pour l’authentification d’identité unifiée basée sur IAM

- Protection de sécurité des clés basée sur l’algorithme standard et HSM tiers

- Opérations de gestion du cycle de vie des clés, telles que la création, la requête, l’activation, la désactivation et la suppression de clés

- Prise en charge de l’invocation du chiffrement et du déchiffrement via les API REST

- Prise en charge du contrôle d’accès basé sur les rôles (RBAC), et les rôles sont gérés par IAM

- Attribution de clé principale client d’assistance

|

Categorie |

Fonction |

Description |

| Fonctions de base |

Crée une clé principale pour un client à l’aide de la console de gestion des clés. |

Les tenants peuvent se connecter à la console de gestion des clés et effectuer des opérations sur les interfaces Web pour créer des clés principales. |

|

Répertorie et interroge les informations de clé principale sur la console. |

Les informations de clé principale d’un tenant peuvent être interrogées sur la console. |

|

|

Désactive la clé principale du tenant. |

Une fois que les tenants se sont connectés à la console de gestion des clés, ils peuvent désactiver une clé principale spécifiée (à l’exception de la clé principale par défaut). Une fois la clé désactivée, elle ne peut pas être utilisée pour crypter ou décrypter des données. Si vous souhaitez récupérer les capacités de chiffrement et de déchiffrement des données de la clé principale, vous pouvez activer la clé principale sur la console. |

|

|

Active la clé principale du tenant. |

Une fois que les tenants se sont connectés à la console de gestion des clés, ils peuvent activer la clé désactivée. Une fois qu’ils ont activé la clé, ses capacités de chiffrement et de déchiffrement des données sont récupérées. |

|

|

Prévoit (effectue une réservation) de supprimer une clé principale.

|

Une fois que les tenants se sont connectés à la console de gestion des clés, ils peuvent cliquer sur le bouton de suppression planifiée pour supprimer une clé principale spécifiée (à l’exception de la clé principale par défaut). La clé sera supprimée dans 7 à 3 ans. Le délai est déterminé par les tenants. Avant que la clé ne soit supprimée, la clé se trouve dans l’état de suppression planifié. Dans un tel état, la clé ne peut pas être utilisée pour le chiffrement ou le déchiffrement et les tenants peuvent annuler le plan de suppression. Si le plan de suppression est annulé, l’état des clés est défini sur « Désactivé ». |

|

|

|

Une fois que les tenants se sont connectés à la console de gestion des clés, ils peuvent cliquer sur le bouton pour annuler la suppression prévue de la clé principale. Si le plan de suppression est annulé, la clé devient désactivée. |

|

|

Le service cloud crée automatiquement une clé principale par défaut pour les tenants. |

Cette API est appelée par les composants du service cloud. Les tenants ne peuvent pas appeler cette API. Les tenants peuvent interroger la clé principale par défaut créée par le service cloud et utiliser cette clé pour crypter ou décrypter les données. Cependant, ils ne peuvent pas utiliser cette clé pour modifier son état ou la supprimer. |

|

|

|

Une DEK peut être créée pour les tenants et ils peuvent utiliser cette clé pour crypter ou décrypter les données. |

|

|

Crypte un DEK. |

Une clé principale d’un tenant est utilisée pour chiffrer une DEK. Par exemple, si un tenant possède plusieurs clés principales, le tenant peut spécifier l’une de ces clés. |

|

|

Décrypte un DEK. |

La clé principale utilisée pour le chiffrement est adoptée pour déchiffrer la DEK. |

|

| Fonctionnalité Grant (Uniquement basée sur l’API) |

Crée un Grant |

Ajoute un grant à une clé à un utilisateur spécifié qui peut utiliser la clé et dans quelles conditions (le nombre maximal d’attributions par clé CMK est de 100). |

|

Révoque Grant |

Révoque un grant. Vous pouvez révoquer une autorisation pour refuser activement les opérations qui dépendent de la clé CMK. |

|

|

Retire un Grant |

Retire un grant. Pour nettoyer, vous pouvez retirer un grant lorsque vous avez terminé d’utiliser la clé CMK. Vous devez révoquer un grant lorsque vous avez l’intention de refuser activement les opérations qui dépendent de la clé CMK. |

|

|

Liste des Grants |

Répertoriez les grants pour une clé spécifiée. |

|

|

Liste des grants pouvant être rétirés |

Une utilisation typique consiste à répertorier tous les grants que vous pouvez retirer. Pour retirer une subvention, utilisez Retire Grant. |

|

| Bring your own key (BYOK) |

Importe des clés |

Importez des clés situées dans des data centers privés dans KMS et cryptez les ressources sur le cloud. |

|

Supprime le matériel clé |

Supprimez le matériel de clé lorsque le tenant n’en a plus besoin, la clé ne peut pas être utilisée tant que le même matériel de clé n’a pas été réimporté. |

Les spécifications générales de KMS sont les suivantes :

▪ Nombre maximum d’utilisateurs : 30 000

▪ Nombre maximum de clés principales prises en charge par le système : 30 millions. Formule de calcul : Nombre de tenants x Nombre maximal de clés principales pour chaque tenant. On estime que chaque tenant possède en moyenne 100 clés principales.

Bénéfices

Classification des ressources rapide et efficace

Sur la console TMS, les utilisateurs peuvent effectuer des opérations.

Facilité d’utilisation

Les utilisateurs n’ont pas à se soucier de l’installation et du déploiement du serveur HSM et KM. Ils n’ont même pas besoin de s’abonner au service. Ils peuvent utiliser ce service via la fonction de cryptage de la plate-forme cloud si le cryptage et les clés sont nécessaires. Normalement, les utilisateurs peuvent utiliser ce service en sélectionnant ou en entrant des paramètres de chiffrement sur la console de service ou via des API.

Faible coût

Les clients n’ont pas besoin d’acheter un serveur KM ou des dispositifs de chiffrement car KMS est utilisé à la demande et décompté à l’utilisation. Par conséquent, les coûts d’achat de matériel diminuent dans une large mesure.

Hautement sécurisé

Les clés sont stockées et livrées à l’aide de l’algorithme, du mode et du protocole de mot de passe standard internationaux. L’authentification bidirectionnelle et la négociation du canal de chiffrement entre le nœud de service cloud et KMS sont réalisées sur la base de certificats numériques, en prenant le HSM comme point d’ancrage de confiance. Les clés sont générées en utilisant le vrai nombre aléatoire du HSM. La sécurité physique de la clé racine est assurée par le HSM et contrôle l’accès par clé à l’aide de la gestion des identités et des accès (IAM).

KMS prend en charge les cas d’usage suivants

Chiffrement pour OBS sur le Cloud

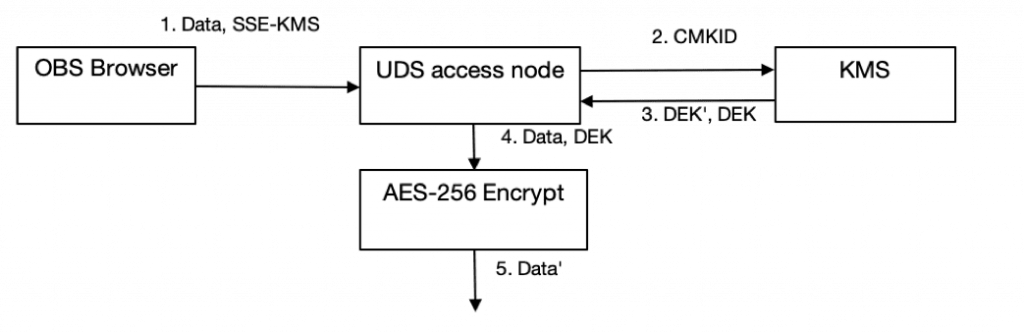

Processus de chiffrement : un utilisateur utilise des API OBS (Object Storage Service) pour télécharger des objets. Si le chiffrement est sélectionné, OBS représentera l’utilisateur pour accéder au KMS, attribuera une DEK aux données d’objet que l’utilisateur télécharge et utilisera cette DEK pour chiffrer les données téléchargées par les tenants. Ensuite, OBS stockera le texte de chiffrement DEK (DEK ‘) dans les métadonnées de l’objet chiffré, qui sont chiffrées par la clé principale client (CMK) du locataire. Le cryptage du DEK est effectué par KMS.

Data’ (i.e. ciphertext of user data)

Figure2. The encryption for OBS

Note: 1. Data is data’s plain text 2. Data’ is data’s cipher text 3. DEK is DEK’s plain text 4. DEK’ is DEK’s cipher text

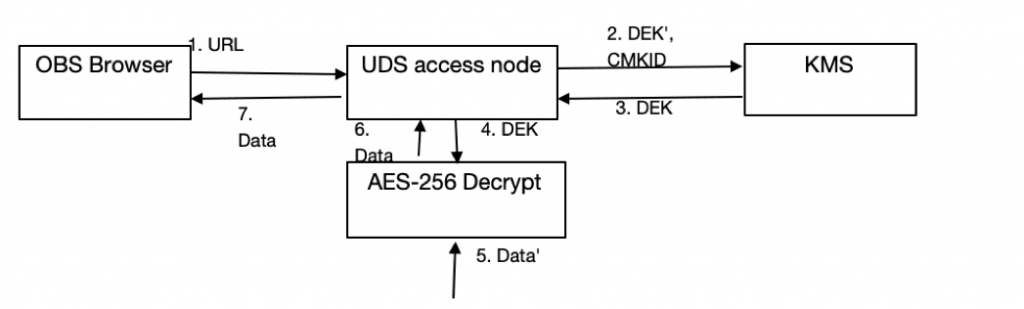

Décryptage pour OBS sur le Cloud

Processus de déchiffrement : un utilisateur utilise des API OBS pour télécharger des objets chiffrés. OBS lit le texte chiffré du DEK à partir des métadonnées des objets chiffrés, appelle KMS pour déchiffrer le DEK, utilise le DEK pour déchiffrer le texte en clair des données d’objet et envoie le texte en clair à l’utilisateur.

Data’ (i.e. cipher text of user data)

Figure3. The decryption of user data for OBS

Note: 1. Data is data’s plain text 2. Data’ is data’s cipher text 3. DEK is DEK’s plain text 4. DEK’ is DEK’s cipher text

CMK grant

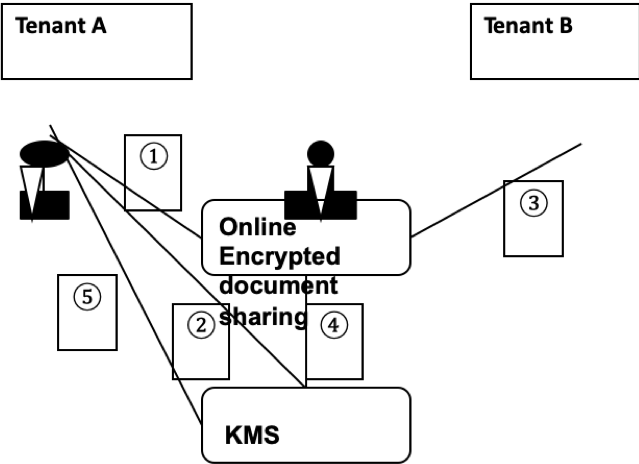

Partage de documents chiffrés en ligne : le tenant A souhaite partager son document chiffré avec le locataire B. Si le tenant A ne partage le document qu’avec le tenant B, il n’a pas l’autorisation de la clé. Le tenant B ne peut toujours pas voir le document. Dans ce scénario, vous devez effectuer l’octroi de la clé et le tenant A peut révoquer l’octroi à tout moment.

Comment KMS prend en charge les services de partage de documents cryptés en ligne pour partager ses documents comme ci-dessous.

Figure 4: context of the scenario grant keys

① The tenant A shares the encrypted document to the tenant B

② Tenant A grant the key to the tenant B

③ Tenant B accesses the shared encrypted file

④ Online encrypted document sharing service access KMS decrypted the document

⑤ Tenant A revokes the key grant of tenant B.