Wiki Cloud Avenue

-

Accueil

-

FAQ

-

Fiches Pratiques

-

-

-

-

- Ajouter un Utilisateur NetBackup

- Connaitre son Master Serveur de Backup

- Modifier la langue Portail NetBackup

- NetBackup : Erreurs

- Page d'Accueil NSS

- Portail NetBackup

- Prérequis à la sauvegarde

- Reporting Quotidien

- Restauration de Fichier

- Restauration de VM

- Sauvegarde : Mode Agent B&R via NSS pour l`offre IAAS

- Sauvegarde de VM

- Suppression de Backup

- Swagger NSS

- Swagger NSS avec Postman

-

- Aucun article

-

-

- NSX-T : Comment configurer une solution IPSEC [EN]

- NSX-T : configuration de DNAT [EN]

- NSX-T : configuration de SNAT [EN]

- NSX-T : Création de T1 [EN]

- NSX-T : Créer et configurer un segment overlay Geneve

- NSX-T: Configurer un Pare-Feu de Passerelle/"Gateway Firewall"

- NSX-T: Configurer un Pare-Feu Distribué

- NSX-T: Créer un VPN Ipsec

- Sauvegarde : Conception globale de l'offre VCOD [EN]

- Sauvegarde : Créer une sauvegarde VCOD [EN]

- Sauvegarde : Guide de l'utilisateur pour l'offre VCOD [EN]

- Sauvegarde : Installation de l'agent Netbackup pour Linux [EN]

- Sauvegarde : Installation de l'agent Netbackup pour Windows [EN]

- VCenter : Réinitialiser le mot de passe de cloudadmin [EN]

- VCenter : Snapshot de VM

- VCenter : Storage Vmotion d'une VM

- VCenter: Cloner une VM

- VCenter: Créer une nouvelle VM

- VCenter: Upgrader les Vmware tools sur une VM

-

- Configuration de gabarit ou de personnalisation sur VCD

- Configurer le Multisite

- Découvrir vROPS Tenant

- Droits et Rôles Utilisateurs

- Federation Certificate expiration

- Gestion des Utilisateurs

- Journal des nouvelles fonctionnalités de VCD sur le Pare-feu

- Langue de l'interface vCloud Director

- Plugin VCD Aria OPS pour les clients

- Portail vCloud Director

- VCloud Director

-

Liste des Services (NGP)

- Accès internet

- API

- Appliance de QoS

- Bare Metal Serveur

- Bare Metal Serveur

- Bare Metal Serveur GPU

- BVPN

- Certifications

- Cluster Dédié

- Cross Connect

- DRaaS avec VCDA

- Dual Site

- HA Dual Room

- Licences

- LoadBalancer As A Service

- Outillage

- Politiques de Sauvegarde

- Réplication de VM

- Réseau

- Sécurité

- Stockage Bloc

- Stockage Objet

- Stockage Objet

- Stockage Réseau

- Support & Coaching

- VCenter à la demande

Configuration Windows Update (WSUS)

À noter !

Il faut que la VM accède à la Zone de Services.

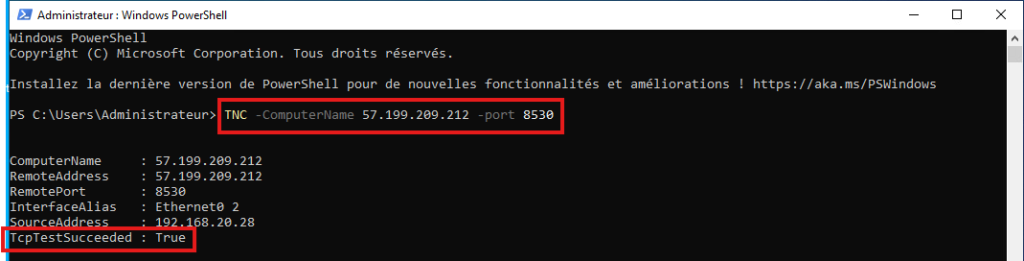

Tester l’accès au serveur WSUS :

- Test-NetConnection -ComputerName 57.199.209.212 -port 8530

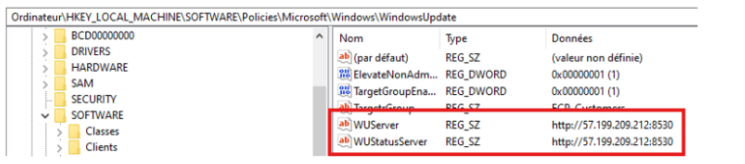

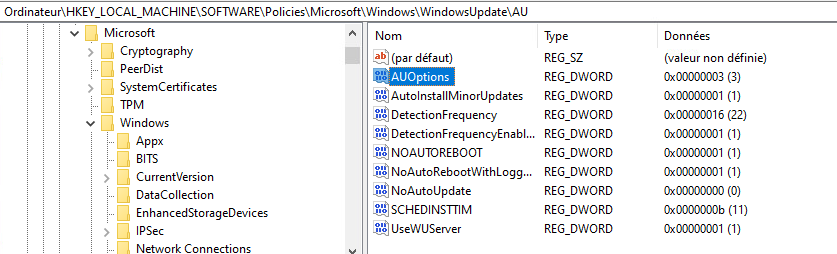

Vérifier dans la base de registre la présence des entrées suivantes:

- HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsWindowsUpdate

- HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsWindowsUpdateAU

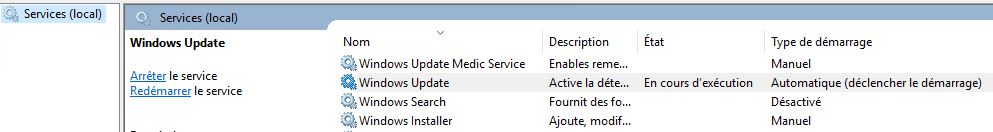

Vérifier que le Service Windows Update est :

- Démarré et Automatique

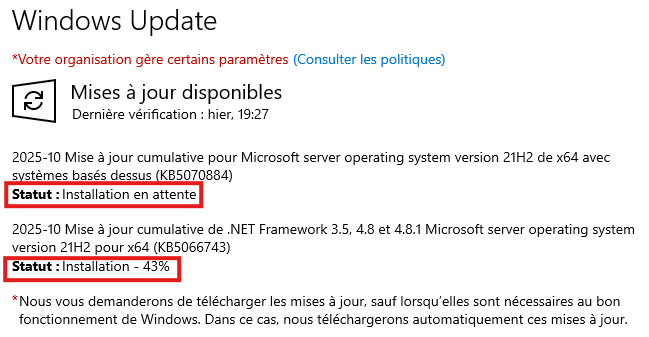

Lancer un Windows Update

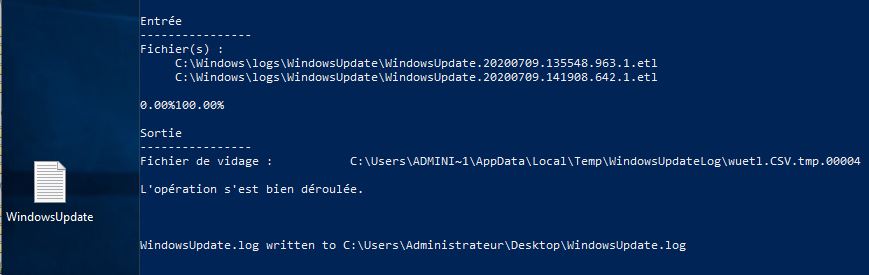

Pour consulter les logs dans un fichier, jouer la commande powershell suivante :

- Get-WindowsUpdateLog

Un fichier de log WindowsUpdate.log est créé sur le Bureau.