-

Accueil

-

FAQ

-

Fiches Pratiques

-

-

-

-

- Ajouter un Utilisateur NetBackup

- Connaitre son Master Serveur de Backup

- Modifier la langue Portail NetBackup

- NetBackup : Erreurs

- Page d'Accueil NSS

- Portail NetBackup

- Prérequis à la sauvegarde

- Reporting Quotidien

- Restauration de Fichier

- Restauration de VM

- Sauvegarde : Mode Agent B&R via NSS pour l`offre IAAS

- Sauvegarde de VM

- Suppression de Backup

- Swagger NSS

- Swagger NSS avec Postman

-

- Aucun article

-

-

- NSX-T : Comment configurer une solution IPSEC [EN]

- NSX-T : configuration de DNAT [EN]

- NSX-T : configuration de SNAT [EN]

- NSX-T : Création de T1 [EN]

- NSX-T : Créer et configurer un segment overlay Geneve

- NSX-T: Configurer un Pare-Feu de Passerelle/"Gateway Firewall"

- NSX-T: Configurer un Pare-Feu Distribué

- NSX-T: Créer un VPN Ipsec

- Sauvegarde : Conception globale de l'offre VCOD [EN]

- Sauvegarde : Créer une sauvegarde VCOD [EN]

- Sauvegarde : Guide de l'utilisateur pour l'offre VCOD [EN]

- Sauvegarde : Installation de l'agent Netbackup pour Linux [EN]

- Sauvegarde : Installation de l'agent Netbackup pour Windows [EN]

- VCenter : Réinitialiser le mot de passe de cloudadmin [EN]

- VCenter : Snapshot de VM

- VCenter : Storage Vmotion d'une VM

- VCenter: Cloner une VM

- VCenter: Créer une nouvelle VM

- VCenter: Upgrader les Vmware tools sur une VM

-

- Configuration de gabarit ou de personnalisation sur VCD

- Configurer le Multisite

- Découvrir vROPS Tenant

- Droits et Rôles Utilisateurs

- Federation Certificate expiration

- Gestion des Utilisateurs

- Journal des nouvelles fonctionnalités de VCD sur le Pare-feu

- Langue de l'interface vCloud Director

- Plugin VCD Aria OPS pour les clients

- Portail vCloud Director

- VCloud Director

-

Liste des Services (NGP)

- Accès internet

- API

- Appliance de QoS

- Bare Metal Serveur

- Bare Metal Serveur

- Bare Metal Serveur GPU

- BVPN

- Certifications

- Cluster Dédié

- Cross Connect

- DRaaS avec VCDA

- Dual Site

- HA Dual Room

- Licences

- LoadBalancer As A Service

- Outillage

- Politiques de Sauvegarde

- Réplication de VM

- Réseau

- Sécurité

- Stockage Bloc

- Stockage Objet

- Stockage Objet

- Stockage Réseau

- Support & Coaching

- VCenter à la demande

NGP IPSec

Le VPN IPSec prend en charge l’établissement d’un réseau privé virtuel entre une instance NSXEdge et des sites distants. Certains pré-requis sont nécessaires à sa mis en place :

- Avoir un équipement compatible IPSec NSX (un client de test libre est disponible ici: https://strongswan.org/)

- Avoir les ports udp-500 (port dedié service IPSec) / udp-4500 (si derrière une adresse NAT) et ICMP ouvert

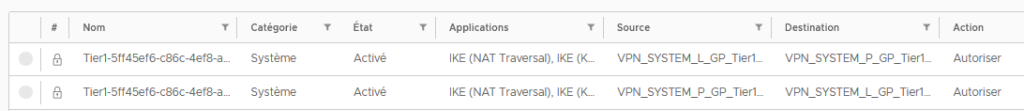

Ces flux sont normalement mis en place dans les règles de FW sur activation du service IPSEC.

Plus de Détails ICI

À noter !

Il est nécessaire d’avoir un compte avec le rôle Organization Administrator Advanced pour mettre en place cette configuration.

Il existe deux types de tunnel IPSec qui peuvent être mis en place sur Cloud Director :

- Basé sur une Stratégie / Policy Based : configuration basée sur les IPs locales et distantes, simples à configurer pour des connexions P2P ou peu de sous-réseaux doivent être connectés

- Basé sur une Route / Route Based : Crée une interface VTI (Virtual Tunnel Interface) pour le VPN, le traffic est acheminé via des tables de routage.

VPN IPSec Basé sur une Stratégie (Policy Based)

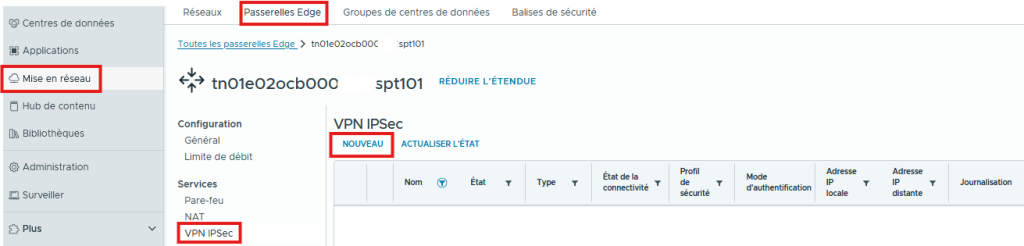

Accéder au menu Mise en réseau / Passerelles Edge / VPN IPSec puis NOUVEAU.

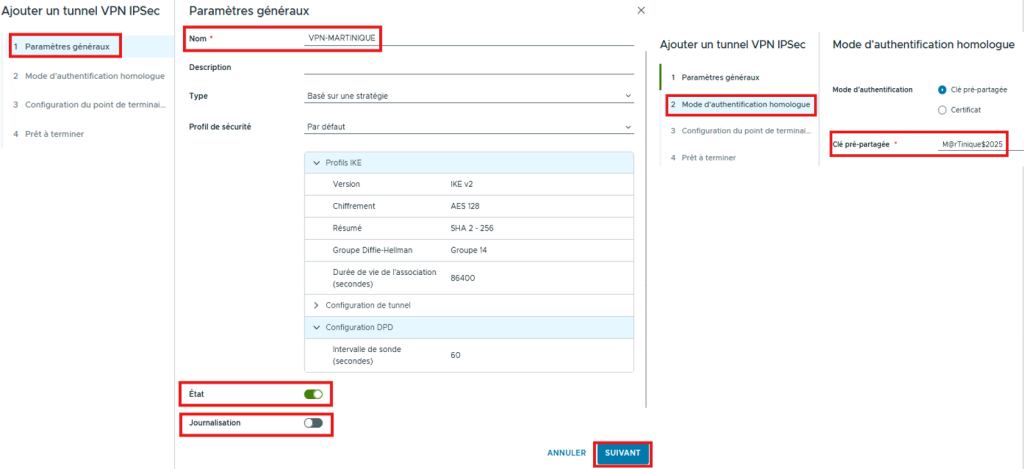

- Dans la partie Paramètres généraux :

- Nommer votre VPN IPSec

- Type :

- Basé sur une Stratégie (Policy Based)

- Activer l’IPSec et la Journalisation* si besoin puis faire SUIVANT

- * pour la Journalisation, demander les logs en passant par votre Support

- Dans la partie Mode d’authentification homologue :

- Renseignez la clé partagée ou le certificat puis faire SUIVANT

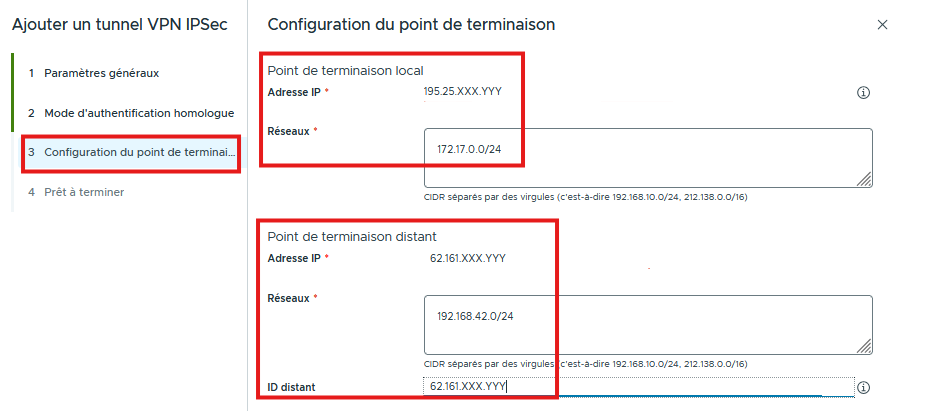

Dans la Configuration des points, indiquez les IP Publiques et les Subnets à partager entre les 2 Sites :

- Point de terminaison Local : IP Publique et Subnet Cloud Avenue

- Point de terminaison Distant : IP entrante du Site Distant (EndPoint) avec le(s) Réseau(x) de(s) Site(s)

- Faire SUIVANT

- Vérifier le Récapitulatif à la dernière étape et faire TERMINER

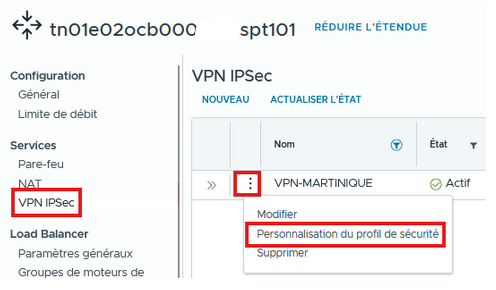

- Sur le menu principal, choisir PERSONNALISATION DU PROFIL DE SECURITE:

Définir les caractéristiques de Chiffrement et des Phases 1&2 puis faire ENREGISTRER

- Profil IKE / Phase1: Cette phase désigne le stade où les 2 VPN vont créer un canal sécurisé et authentifié pour communiquer à travers un échange de clé utilisant le protocole IKEv1 ou IKEv2 (Internet Key Exchange)

- Configuration du tunnel / Phase2: L’objectif de la phase 2 est que les 2 pairs s’accordent sur des paramètres qui définissent le type de trafic à passer par le VPN (Local & Remote Endpoint) et sur la manière de chiffrer et d’authentifier le trafic.

Attention !

Sur le Site Distant, la configuration sera inversée.

- Le Point Local sera le Point Distant

- les Sous-réseaux locaux deviendront les Sous-réseaux homologues.

Dans la partie Pare-feu, pensez également à ouvrir les flux A/R sur les 2 FW entre les réseaux interconnectés

- 10.10.10.0/24 vers 192.168.10.0/30

- 192.168.10.0/30 vers 10.10.10.0/24

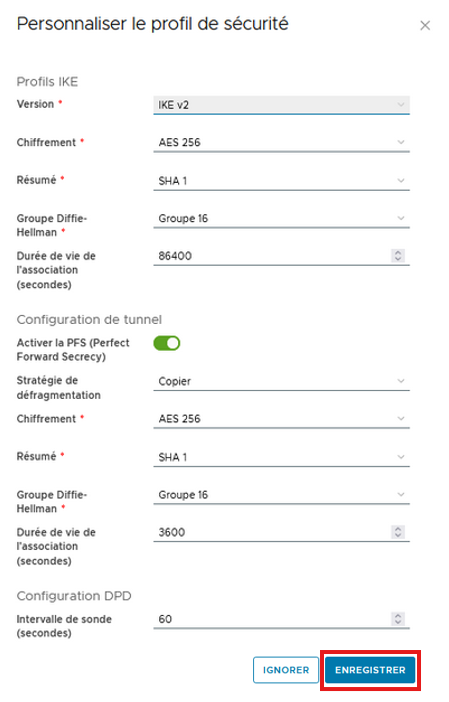

VPN IPSec Basé sur une Route (Route Based)

Dans la partie Paramètres généraux indiquer le Type « Basé sur une route » puis sélectionner le Mode d’authentification souhaité

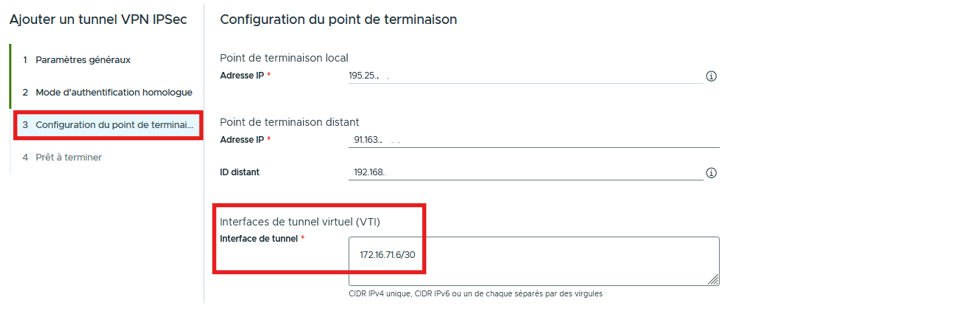

Dans cette partie, on va définir l’IP Publique locale, l’IP Publique distante et l’IP locale de l’interface VTI

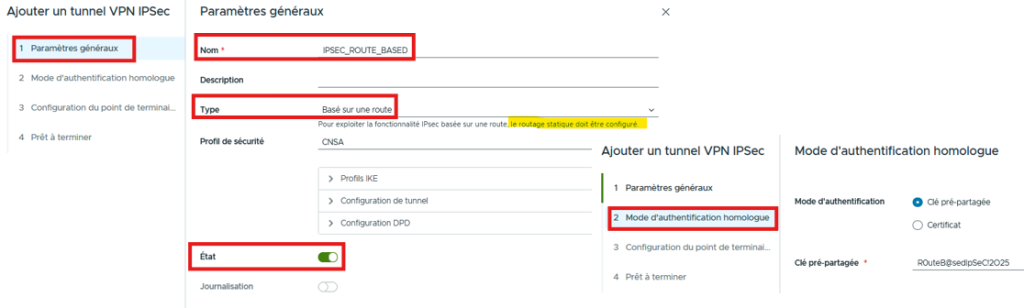

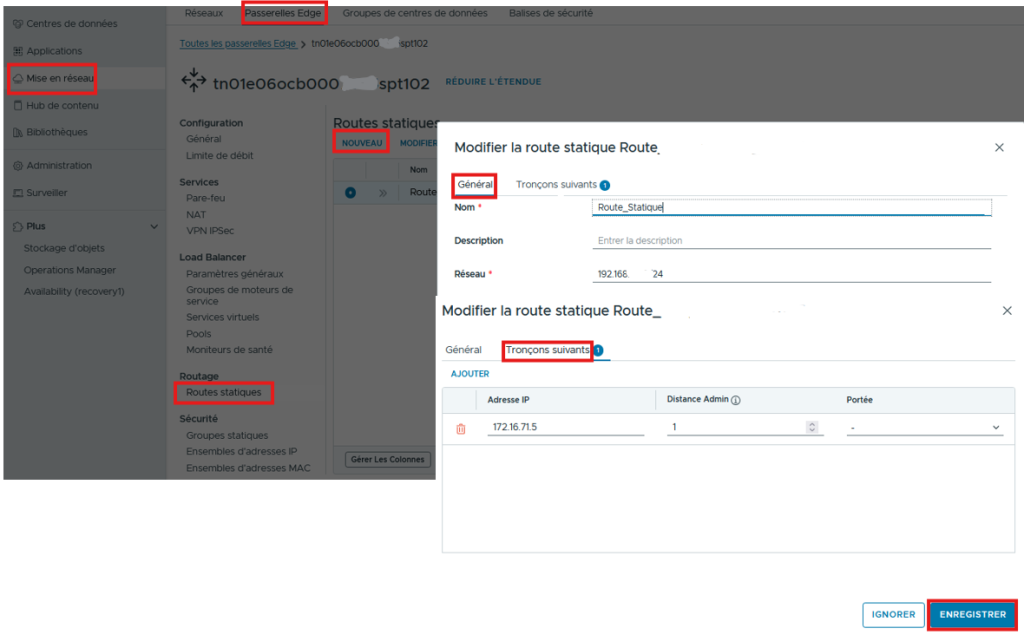

Valider la dernière étape récapitulative puis dans la partie « Passerelle Ege« / »Mise en réseau« / »Routage« / »Routes statiques« , ajouter le Réseau Distant à joindre en indiquant comme Prochain Saut l’IP du VTI puis « ENREGISTRER«

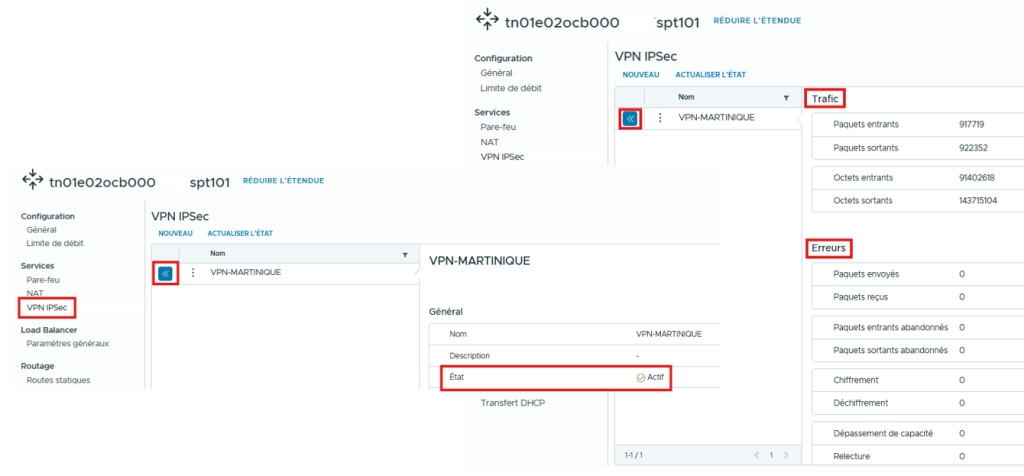

Sur le menu principal, vérifier que le VPN est Actif et qu’il y a bien du Traffic Entrant/Sortant.