Etape 4 – Création de Security Group

L’étape 4 va permettre de créer et configurer les Security Group. Attaché à une machine, le Security Group permet le passage de flux réseaux. On peut le voir comme un pare-feu simplifié.

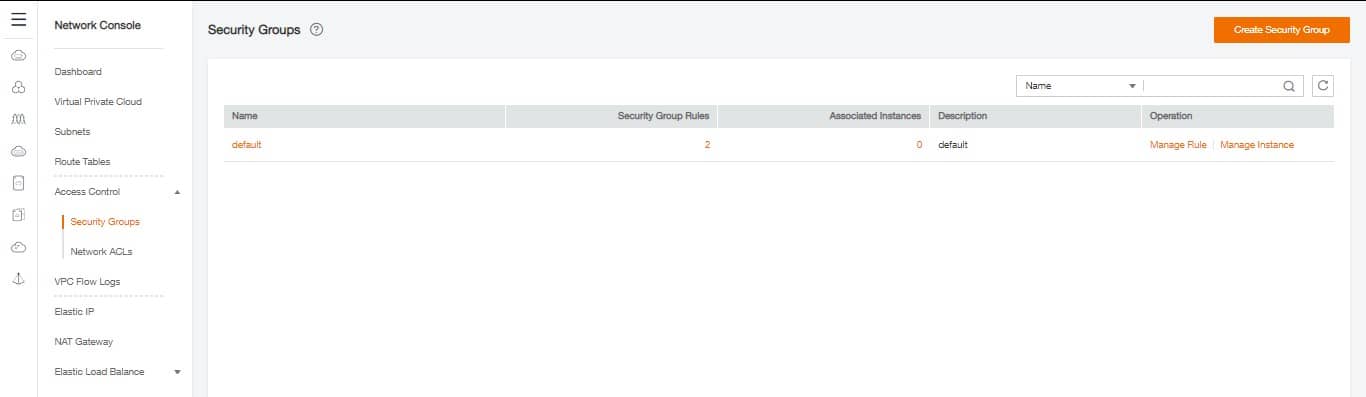

On y accède par le menu Security Group depuis la zone Network Console (Menu Network > Virtual Private Cloud > Access Control > Security Groups). L’écran liste les Security group existants. Pour une première connexion, seule la règle par défaut « default » est existante.

Nous allons créer 2 nouveaux Security Group pour le guide afin de sécuriser nos machines dans la zone back et front. Cliquez sur Create Security Group en haut et renseignez simplement un nom :

- 1er : web-front-sg, destiné à notre serveur web

- 2ème : MySQL-back-sg, destiné à la base de données MySQL

Après la création, les nouveaux Security Group doivent s’afficher dans la liste. Il est possible d’en voir le détail en cliquant sur le Security group concerné (il est indiqué par une flèche et un nom en début de ligne) pour afficher l’ensemble des règles. Les deux règles par défaut vont s’afficher pour chacun de nos nouveaux Security group dans les onglets Inbound Rules et Outbound rules

Security group Web-front-sg Inbound & Outbound

Une entrée contient plusieurs paramètres :

- Transfer Direction : Inbound pour les flux entrant et Outbound pour les flux sortant

- Type : IPv4 ou IPv6

- Protocol : TCP/UDP/ICMP/ANY

- Port range/ICMP Type : Le numéro de port utilisé pour TCP & UDP. Il est possible de n’autoriser que certains types de l’ICMP comme les echo, reply,

- Remote End : indique la cible autorisée dans le cas d’une Outbound et indique l’émetteur autorisé pour une Inbound

Ainsi les 2 routes présentes par défaut s’interprètent comme suit :

- Inbound / IPV4 / ANY / any / lui-même : autorise les machines du groupe à communiquer entre

- Outbound / IPV4 / ANY / any / 0.0.0.0/0 : autorise les machines du groupe à sortir sur tous les réseaux.

N’ayant pas besoin de cette règle Inbound puisque chaque machine sera seule sur son subnet, nous allons la supprimer sur nos deux Security Group (Attention ! Dans la majorité des cas, cette règle est indispensable).

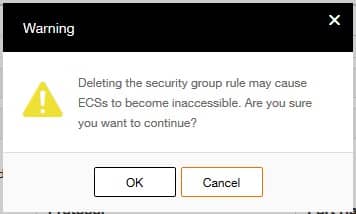

En cliquant sur delete au bout de la ligne à supprimer, un message d’avertissement va s’afficher. Seulement après la validation du pop-up en cliquant sur OK, la règle sera supprimée.

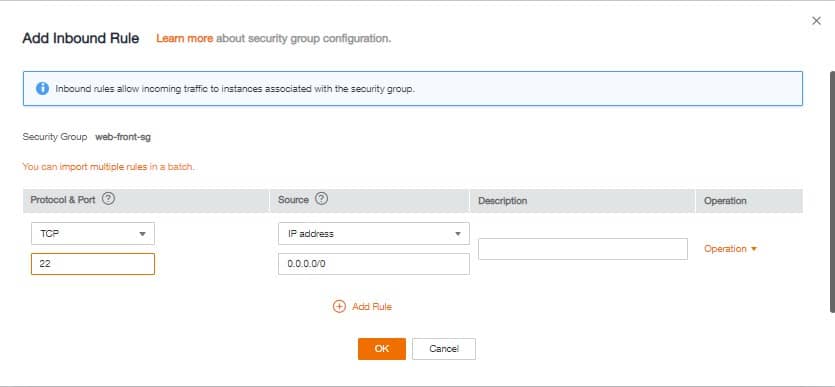

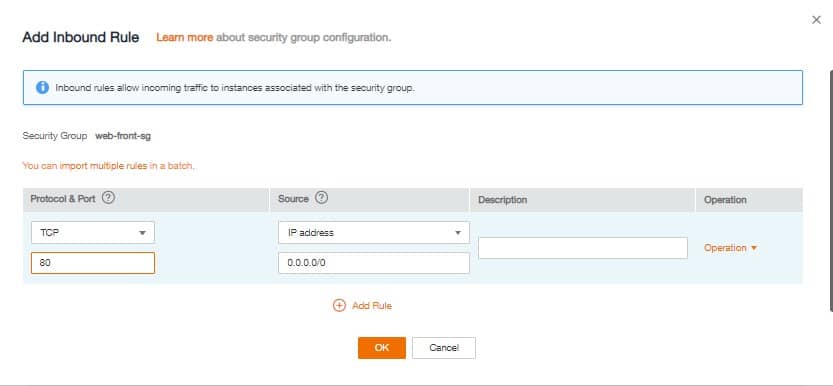

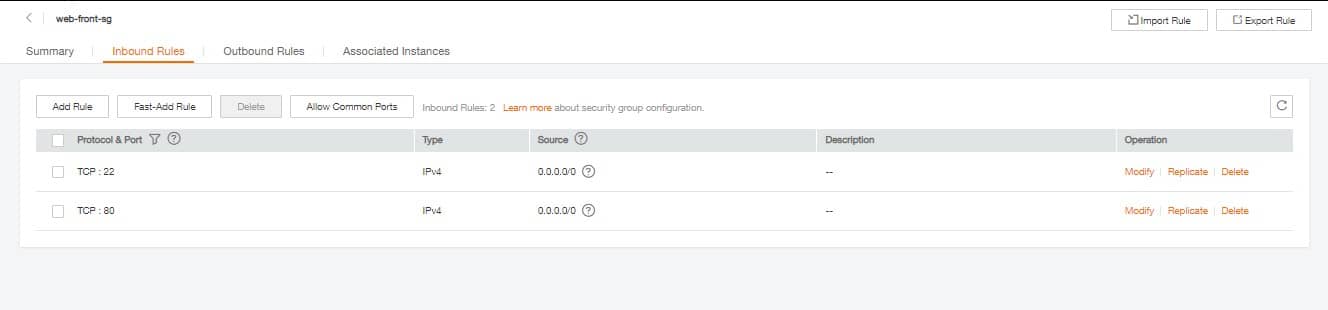

Pour le bon fonctionnement de notre application, il va être nécessaire d’ajouter plusieurs règles. On va rendre accessible à tous en SSH (TCP 22) et HTTP (TCP 80) notre futur serveur web qui sera dans web-front-sg.

Attention ! Pour des raisons de simplification nous autorisons ici la connexion en SSH depuis tout Internet. En pratique il est fortement recommandé de n’ouvrir le port SSH qu’aux seules machines autorisées.

Pour ajouter une règle, cliquez sur Add Rule au-dessus de la liste des flux de la Security group web-front-sg. Créez les deux règles avec ces informations :

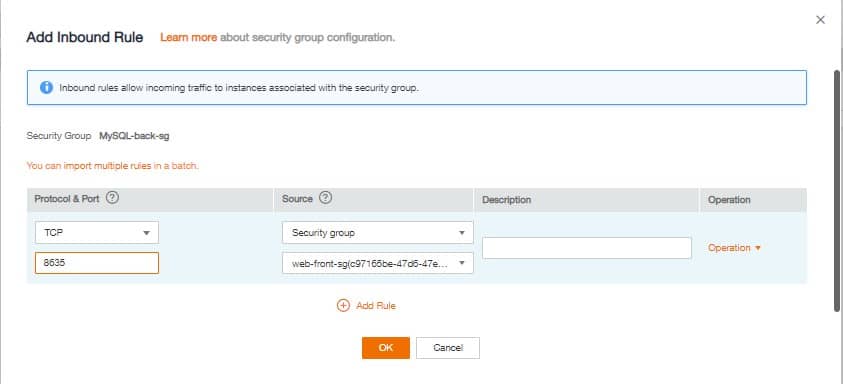

Enfin, il faut ajouter une règle pour autoriser le serveur web à accéder à la base de données MySQL. web-front-sg autorise bien la sortie de tous les flux, mais MySQL-back-sg doit autoriser l’entrée. Il faut ajouter une règle à MySQL-back-sg pour cela :

- TCP

- Inbound

- 8635

- Security Group : web-front-sg (On reste en interne de Flexible Engine donc il est possible d’utiliser les objets pour augmenter la sécurité et éviter les erreurs de saisies)

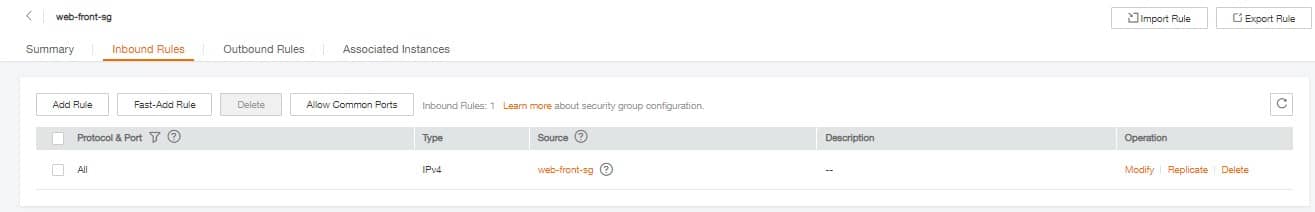

Après nos modifications, votre Security Group Web-front-sg doit être équivalent à celui-ci :

Web Front-SG Inbound Rules

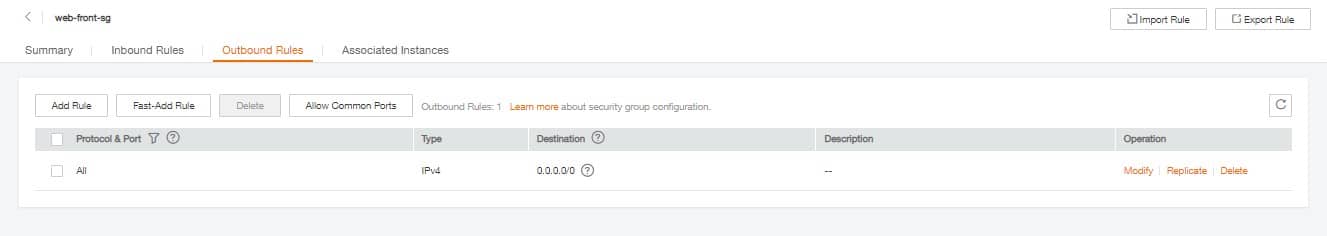

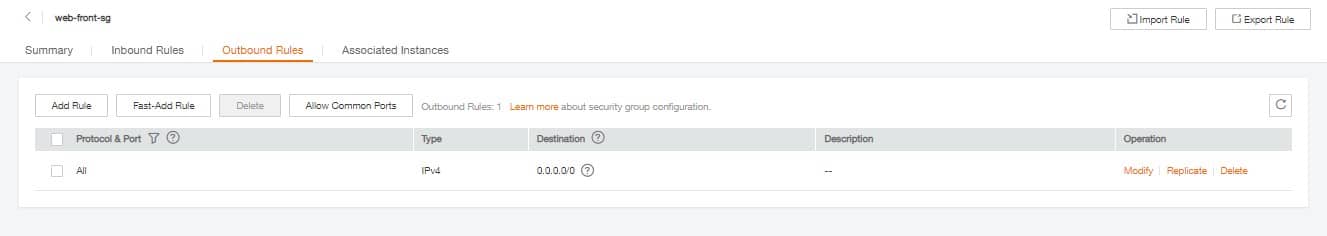

Web Front SG Outbound Rules